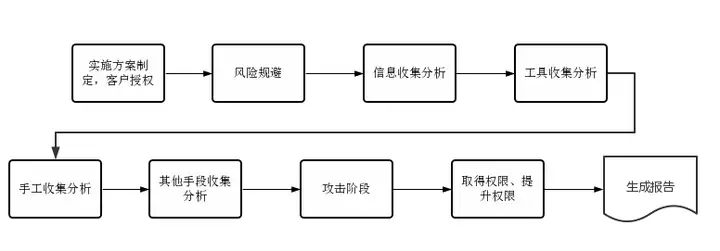

使用nslookup.exe,superscan,x-scan,tracert,nmap等探测收集目标主机环境及其所在的网络环境。

使用ISS、GFI、SSS等漏洞扫描器,对目标网络中的主机进行漏洞扫描,并对扫描结果进行分析。

使用ethereal、sniffer pro等工具嗅探分析目标网络数据和私有协议交互。

1) 手工收集分析

对目标主机环境及其所在网络环境,在工具分析基础上进行手工深入分析。判断是否存在远程利用漏洞和可以利用的敏感信息。

2) 其他手段收集分析

可以由客户提供一些特定的资料,以便于我们查找漏洞。或者利用社会工程学或木马、间谍软件等收集有用信息。

3) 攻击阶段

根据客户设备范围和项目时间计划,并结合前一步信息收集得到的设备存活情况以及扫描得到的服务开放情况、漏洞情况制定计划,确定无误后实施。

攻击手段大概有以下几种:

主机存在重大安全问题,可以远程获取权限。但是这种可能性不大。

应用系统存在安全问题,如SSH系统可能存在溢出、脆弱口令等问题,严重的可以获取系统权限,轻则获取普通控制权限。

网络通信中存在加密薄弱或明文口令。

同网段或信任主机中存在脆弱主机,通过sniffer监听目标服务器远程口令。

4) 取得权限、提升权限

通过初步的信息收集分析和攻击,存在两种可能,一种是目标系统存在重大安全弱点,测试可以直接控制目标系统,但是可能性很小;另一种是目标系统没有远程重大的安全弱点,但是可以获得普通用户权限,这时可以通过普通用户权限进一步收集目标系统信息,并努力获取超级用户权限。

我们专注高端建站,小程序开发、软件系统定制开发、BUG修复、物联网开发、各类API接口对接开发等。十余年开发经验,每一个项目承诺做到满意为止,多一次对比,一定让您多一份收获!

更新时间:2025-01-18 16:03:20

更新时间:2025-01-18 16:03:20 服务器运维

服务器运维 860

860